iptraf でポート監視して、一晩明けるとScanちゃん一匹捕捉できていました^^

(↑ 喜んでいる場合か~~? )

iptrafのフィルター設定でサーバーへの全てのtcpポートへの接続を記録したSSです。

Firewallはsshと、Opensim用で9000-9008を開放しています。

4個だけのSimなので、monoは9004-9008のポートを使っていません。

でもPort-scanちゃんは開いているポートへ1回だけ接続してきました。

9009ポートはfirewallを開いていませんので、通信量は0と見るのかな?

(通信量が多い2行は、Windows7機とのssh接続です^^)

ルーターでアドレス変換を使用し、9000-9009へ来たものだけをこのサーバーへ送り込んでいます。

これが効いて、全ポートを監視したのにこれら以外は接続がなしですね^^

IPアドレスを調べてみましたが、192.186.133.75は検索にかかりませんね。

逆引きホスト名も出ませんが、米国からわざわざ?

怪しさ度99%・・・・・・ ←早ガッテンかな?

念のために、sudo chkrootkitでお土産を置いていないか?を調べます。

次に sudo lsof -i で、変なポートが開閉されていないかを再チェック

最後に当たられたポート関連場所をでウィルス検査。

『$ sudo clamscan -r -i /home/kimiko/app/jog-0803』

『$ sudo clamscan -r -i /usr』

異常がないので、まだ侵入前の予備段階だったのかも? ^^)

ますます、おもしろくなってきました・・・・・^^)

次はTakeshichさんから教えていただいたnmapで自分のIPアドレス宛にポートスキャンを試してみようかな?

I like creating Vehicles in SL. I like Raspberry Pi, Opensim & linux too in RL :)

2014/12/31

2014/12/30

<ネット攻撃対策> iptraf でポート監視

Google+フレの綾さんにお教えいただいたiptrafをDebianの最小構成にインストールしました。

これは、コンソール上でGUIのように操作出来るネットワークのモニタリングコマンドです。

http://iptraf.seul.org/index.html

Debianでのインストールは『 $ sudo apt-get install iptraf 』です。

フィルター設定でサーバーへの全てのtcpポートへの接続のみを対象にしてみました。

LAN内のWindows7機からsshで接続しましたので、最上行と2番目の通信量が多くでています。

外部からは218.***.***.***:****(DNS外部アドレス)だけの接続記録になっています。

(Viewer切断直後のSSですので、9000番のポートとの通信がCLOSEDになっています。)

コンソール画面から立ち上げたままにしておけば、port-scanが捕捉できるかも?^^)

これは、コンソール上でGUIのように操作出来るネットワークのモニタリングコマンドです。

http://iptraf.seul.org/index.html

Debianでのインストールは『 $ sudo apt-get install iptraf 』です。

フィルター設定でサーバーへの全てのtcpポートへの接続のみを対象にしてみました。

LAN内のWindows7機からsshで接続しましたので、最上行と2番目の通信量が多くでています。

外部からは218.***.***.***:****(DNS外部アドレス)だけの接続記録になっています。

(Viewer切断直後のSSですので、9000番のポートとの通信がCLOSEDになっています。)

コンソール画面から立ち上げたままにしておけば、port-scanが捕捉できるかも?^^)

2014/12/28

<ネット攻撃対策>サーバーは最小構成で^^)

まだサーバーへの侵入検出がマイブームです ^^)

『$ sudo lsof -i』で開かれているポートを見ているのですが、Debianでもデスクトップ版をインストすると多くのパッケージがポートを使っています。

まぎらわしいので、Debianを再インストールして最小構成でOpensimを立ち上げてみました。

これだと、『dhclient、sshd、mono』の3個だけがポートを使用してます。

そして『LISTEN』状態なのは『sshdとmono』だけで、どちらも明示的にアタシがインストールして、Firewallを開いたものです。

(dhclient - 動的ホスト設定プロトコルのクライアントで必須package?)

うん、これなら監視対象のポートが限定できますね^^)

『サーバーには余分なパッケージを入れるな』の意味がやっと理解できました。

( ↑ まだ理解不足だぞ~~)

ときどき『$ sudo lsof -i』で、変なポートが使われていないかどうかを見ればいいのかな?

あるいは、Opensimの9000経由でクラッカーが入ってくるのを見張れば良いのかな?

『$ sudo lsof -i』で開かれているポートを見ているのですが、Debianでもデスクトップ版をインストすると多くのパッケージがポートを使っています。

まぎらわしいので、Debianを再インストールして最小構成でOpensimを立ち上げてみました。

これだと、『dhclient、sshd、mono』の3個だけがポートを使用してます。

そして『LISTEN』状態なのは『sshdとmono』だけで、どちらも明示的にアタシがインストールして、Firewallを開いたものです。

(dhclient - 動的ホスト設定プロトコルのクライアントで必須package?)

うん、これなら監視対象のポートが限定できますね^^)

『サーバーには余分なパッケージを入れるな』の意味がやっと理解できました。

( ↑ まだ理解不足だぞ~~)

ときどき『$ sudo lsof -i』で、変なポートが使われていないかどうかを見ればいいのかな?

あるいは、Opensimの9000経由でクラッカーが入ってくるのを見張れば良いのかな?

2014/12/27

<ネット攻撃対策>rootkit仕掛けの検出方法

今度はサーバーへの侵入検出がマイブーム? ^^)

で、クラッカーが侵入後にしかけるrootkitを検出するパッケージchkrootkitをインストールしました。

Debianなので、簡単です ^^)

$ sudo apt-get update

$ sudo apt-get install chkrootkit

実行は

$ sudo chkrootkit

『not infected』、『not found』ならOK

『INFECTED』 ならヤバイ!!!!!!!

検出されるのは、今までに見つかったrootkitで、未知のものは検出できません。

でも踏み台にされないためには、必要ですよね~ ^^)

OSインストール直後から、毎日1回は実行すれば良いとのこと。

誤検出もあるらしいけど、『あやしい』となればOSの再インストが簡単らしいですw

ただし、今年の6月にこれのセキュリティホールが見つかっているみたいです。

https://www.debian.org/security/2014/dsa-2945.ja.html

で、クラッカーが侵入後にしかけるrootkitを検出するパッケージchkrootkitをインストールしました。

Debianなので、簡単です ^^)

$ sudo apt-get update

$ sudo apt-get install chkrootkit

実行は

$ sudo chkrootkit

『not infected』、『not found』ならOK

『INFECTED』 ならヤバイ!!!!!!!

検出されるのは、今までに見つかったrootkitで、未知のものは検出できません。

でも踏み台にされないためには、必要ですよね~ ^^)

OSインストール直後から、毎日1回は実行すれば良いとのこと。

誤検出もあるらしいけど、『あやしい』となればOSの再インストが簡単らしいですw

ただし、今年の6月にこれのセキュリティホールが見つかっているみたいです。

https://www.debian.org/security/2014/dsa-2945.ja.html

2014/12/25

Debianからexim4を削除<ネット攻撃対策?>

ポート監視方法の模索がマイブーム??

で、Opensimサーバーの開かれているポートをチェックしてみました。

$ sudo lsof -i

これで開かれているポートとプログラムがひも付きで表示されます。

で、この中に、自分ではインストールしたつもりのないのが2行ありました。

exim4 2770 Debian-exim 3u IPv4 7282 0t0 TCP localhost:smtp (LISTEN)

exim4 2770 Debian-exim 4u IPv6 7283 0t0 TCP localhost:smtp (LISTEN)

exim4はメール関係で、Debian-7.7-lxdeではデフォでインストされるみたいです。

でもOpensimサーバーでは不要なので削除することにしました。

$ sudo apt-get remove --purge exim4 exim4-base exim4-config

スパマーから踏み台にされませんよ~に。。。←まだまだ不十分?

で、Opensimサーバーの開かれているポートをチェックしてみました。

$ sudo lsof -i

これで開かれているポートとプログラムがひも付きで表示されます。

で、この中に、自分ではインストールしたつもりのないのが2行ありました。

exim4 2770 Debian-exim 3u IPv4 7282 0t0 TCP localhost:smtp (LISTEN)

exim4 2770 Debian-exim 4u IPv6 7283 0t0 TCP localhost:smtp (LISTEN)

exim4はメール関係で、Debian-7.7-lxdeではデフォでインストされるみたいです。

でもOpensimサーバーでは不要なので削除することにしました。

$ sudo apt-get remove --purge exim4 exim4-base exim4-config

スパマーから踏み台にされませんよ~に。。。←まだまだ不十分?

Second-Lifeで持ち物紛失事故??

Second-Lifeでも持ち物紛失事故があったみたいね。

Grid-statusからの情報だけしかオープンにされていないけど><

http://status.secondlifegrid.net/2014/12/23/post2443/

[UPDATED] Inventory Issues

[Updated 2:15 PM PST, 23 December 2014] We continue to work on resolving this issue and restoring the removed items as quickly as possible. The problem has proven to be somewhat more complicated than we initially thought, and we’ve been digging much more deeply into our system and testing all restores very carefully to make sure nothing is missed. We’re more than halfway done at this point, and we thank you for your continued patience as we complete the process.

[Updated 8:21 PM PST, 21 December 2014] We continue to work on restoring any content lost from this issue. Many assets have already been recovered, and we anticipate that process to continue. Please continue to keep an eye on this blog for further details as we have them.

[Posted 6:12 PM PST, 18 December 2014] Due to a recent internal error, some Residents may have noticed a few items were recently replaced within their inventories. We are working to reverse the process and hope to have the original items restored quickly.

If you believe that your items were affected, please keep an eye on your inventory - you should see the original items restored soon. There is no need to submit a support case or otherwise report the issue at this time.

In addition to restoring the original items as quickly as possible, we are also taking steps to resolve the issue that caused the error so that we can avoid repeating it in the future. We apologize for the inconvenience and thank you for your patience.

Grid-statusからの情報だけしかオープンにされていないけど><

http://status.secondlifegrid.net/2014/12/23/post2443/

[UPDATED] Inventory Issues

[Updated 2:15 PM PST, 23 December 2014] We continue to work on resolving this issue and restoring the removed items as quickly as possible. The problem has proven to be somewhat more complicated than we initially thought, and we’ve been digging much more deeply into our system and testing all restores very carefully to make sure nothing is missed. We’re more than halfway done at this point, and we thank you for your continued patience as we complete the process.

[Updated 8:21 PM PST, 21 December 2014] We continue to work on restoring any content lost from this issue. Many assets have already been recovered, and we anticipate that process to continue. Please continue to keep an eye on this blog for further details as we have them.

[Posted 6:12 PM PST, 18 December 2014] Due to a recent internal error, some Residents may have noticed a few items were recently replaced within their inventories. We are working to reverse the process and hope to have the original items restored quickly.

If you believe that your items were affected, please keep an eye on your inventory - you should see the original items restored soon. There is no need to submit a support case or otherwise report the issue at this time.

In addition to restoring the original items as quickly as possible, we are also taking steps to resolve the issue that caused the error so that we can avoid repeating it in the future. We apologize for the inconvenience and thank you for your patience.

2014/12/23

ネット攻撃 北朝鮮:中国:米国

SPE関連で上記3国周辺の騒動が拡大していますよね。

そこで、しばらく観ていなかったネット攻撃状態Mapを見てみました。

相変わらず攻撃対象の90%以上が米国になっています。

攻撃側は踏み台にされている国も含まれているのですが、やはり中国が目立ちます。

踏み台の有無を含めて、中国の無法国家ぶりがここでも露呈されていますね~ ^^)

Attack-types上位8位内のポートで、自宅サーバーが使っているのはsshの22番です。

で、さっそくssh-serverの使用ポートを、無作為に選択した4桁数値に変更しました。

そして、ここへの接続はufwでLan内の特定端末からだけに限定しました。

あと、開放しているのは9000番台で、Opensimサーバー用だけです。

ルーター経由でのサーバーなので、ルーターが頑張ってくれてるはず?

これで自宅サーバーが踏み台にならない? ←考えすぎ? 無駄な努力?

さて、Linuxで使い易いポート監視のパッケージが無いかな~? ^^)

そこで、しばらく観ていなかったネット攻撃状態Mapを見てみました。

相変わらず攻撃対象の90%以上が米国になっています。

攻撃側は踏み台にされている国も含まれているのですが、やはり中国が目立ちます。

踏み台の有無を含めて、中国の無法国家ぶりがここでも露呈されていますね~ ^^)

Attack-types上位8位内のポートで、自宅サーバーが使っているのはsshの22番です。

で、さっそくssh-serverの使用ポートを、無作為に選択した4桁数値に変更しました。

そして、ここへの接続はufwでLan内の特定端末からだけに限定しました。

あと、開放しているのは9000番台で、Opensimサーバー用だけです。

ルーター経由でのサーバーなので、ルーターが頑張ってくれてるはず?

これで自宅サーバーが踏み台にならない? ←考えすぎ? 無駄な努力?

さて、Linuxで使い易いポート監視のパッケージが無いかな~? ^^)

2014/12/16

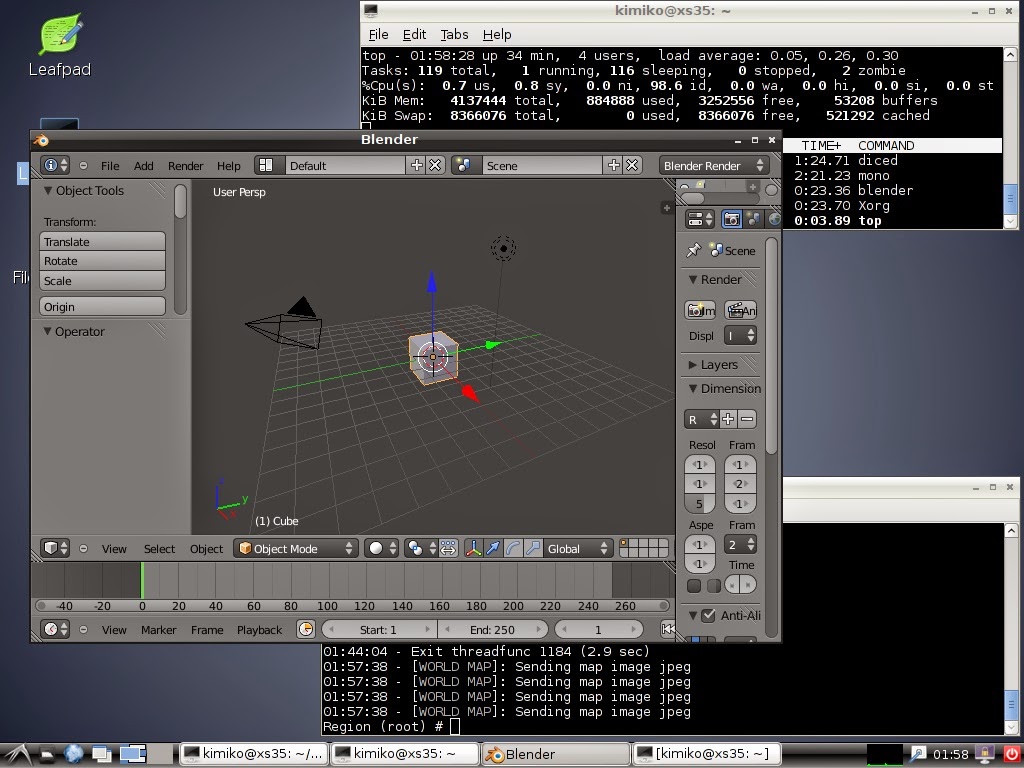

Debian-7.7-lxdeでOpensimサーバーとBlenderとGimpを

JOG接続中のXS-35機サーバーで、まだLinuxのOS入れ替え遊びをしています。

で、今回はHDDを入れて、OSはDebian-7.7-lxdeに戻してみました。

Opensimのサーバー目的だけではもったいないので、裏でサーバーを動かしながら表で他の遊びも可能にするためです。

電気代はHDDの分だけ増えますが。。。。。><

まずBlenderをインストールしてみました。

これはDebianのPackage-Managerから簡単にインストールできました。

JOG接続のsimサーバーを稼動していても、まったく問題はなさそうです。

(習熟できるかどうかが大問題ですが。。。。。)

次にGimpですが、すでにDebian-7.7-lxdeに入っていましたのすぐに起動できます。

他にSL-Viewerで超軽量のRadegastをダウンロード・インストールしてみました。

解凍したフォルダーで、立上げは「sudo mono Radegast.exe」です。

グラボーも入れていませんので動作は鈍いですが、親のWidows7機が故障したときの応急対策になるかな~?

残念ながら『JOGへのログインURL: JOGRID.NET:8002』ではエラーで接続できませんでしたが、SLやそのほかのGridへはOKです。

HDDを入れたままにしておこうかなぁ~~?

で、今回はHDDを入れて、OSはDebian-7.7-lxdeに戻してみました。

Opensimのサーバー目的だけではもったいないので、裏でサーバーを動かしながら表で他の遊びも可能にするためです。

電気代はHDDの分だけ増えますが。。。。。><

まずBlenderをインストールしてみました。

これはDebianのPackage-Managerから簡単にインストールできました。

JOG接続のsimサーバーを稼動していても、まったく問題はなさそうです。

(習熟できるかどうかが大問題ですが。。。。。)

次にGimpですが、すでにDebian-7.7-lxdeに入っていましたのすぐに起動できます。

他にSL-Viewerで超軽量のRadegastをダウンロード・インストールしてみました。

解凍したフォルダーで、立上げは「sudo mono Radegast.exe」です。

グラボーも入れていませんので動作は鈍いですが、親のWidows7機が故障したときの応急対策になるかな~?

残念ながら『JOGへのログインURL: JOGRID.NET:8002』ではエラーで接続できませんでしたが、SLやそのほかのGridへはOKです。

HDDを入れたままにしておこうかなぁ~~?

2014/12/09

SDカードへDebian最小構成、RamdiskへOpensimサーバー

まだLinuxのOS入れ替えのスピンドルレス遊びをしています。

で、今回は8GBのSDカードメモリからBootできるように、Debian7.7の最小構成をインスト。

やり方は以下の日記記事とほとんど同じですw

http://kimikodover.blogspot.jp/2014/11/debian77opensim.html

そしてSDカードへのアクセスを減らすためにRamdisk領域を確保して、そこへOpensimのフォルダーをコピペして立上げ、JPGへ接続。

これも以下の記事とほとんど同じです。

http://kimikodover.blogspot.jp/2014/11/ssd.html

HDDの代わりにRamdisk使用なので、動作も早くなりました。

高価なSSDでなくても、800円のSDカードで十分かもw ^^)

SSはWindows7機からJOGのXS-35機へTera-termで接続したものです。

RamもSDカードも1/4程度の消費で済んでいます ^^)

これだと13800円のベアーボーンPCに、4500円のRamと800円のSDカード、合計2万円以下でOpenSimサーバーが完成できそう^^)

しかも電気使用は15Wh程度で、すっごくエコね~~

で、今回は8GBのSDカードメモリからBootできるように、Debian7.7の最小構成をインスト。

やり方は以下の日記記事とほとんど同じですw

http://kimikodover.blogspot.jp/2014/11/debian77opensim.html

そしてSDカードへのアクセスを減らすためにRamdisk領域を確保して、そこへOpensimのフォルダーをコピペして立上げ、JPGへ接続。

これも以下の記事とほとんど同じです。

http://kimikodover.blogspot.jp/2014/11/ssd.html

HDDの代わりにRamdisk使用なので、動作も早くなりました。

高価なSSDでなくても、800円のSDカードで十分かもw ^^)

SSはWindows7機からJOGのXS-35機へTera-termで接続したものです。

RamもSDカードも1/4程度の消費で済んでいます ^^)

これだと13800円のベアーボーンPCに、4500円のRamと800円のSDカード、合計2万円以下でOpenSimサーバーが完成できそう^^)

しかも電気使用は15Wh程度で、すっごくエコね~~

2014/12/06

Puppy-Linux の最新版Tahrpup 6.0

1ヶ月ほど前にPuppy-Linuxの最新版で、Tahrpup 6.0が公開されていました。

http://puppylinux.org/main/Download%20Latest%20Release.htm

概要はコピペでテヌキ

Tahrpup uses Ubuntu 14.04 LTS Trusty Tahr packages and includes the bugfixes and improvements from the woof CE build system. It is compatible with Ubuntu 14.04 packages. The Linux kernel version is 3.14.20.

さっそくインストして、USBメモリーとRAMだけでJOGへOpensimを接続してみました^^)

monoのversionは3.2.8にupされていますが、特に異常はなさそうです。

cpuの負荷率が気持ち1%ほどアップしたみたいです。

http://puppylinux.org/main/Download%20Latest%20Release.htm

概要はコピペでテヌキ

Tahrpup uses Ubuntu 14.04 LTS Trusty Tahr packages and includes the bugfixes and improvements from the woof CE build system. It is compatible with Ubuntu 14.04 packages. The Linux kernel version is 3.14.20.

さっそくインストして、USBメモリーとRAMだけでJOGへOpensimを接続してみました^^)

monoのversionは3.2.8にupされていますが、特に異常はなさそうです。

cpuの負荷率が気持ち1%ほどアップしたみたいです。

2014/12/02

まったりちう・・・

Jazz-vocalを聞きながら、JOGでまったりちゅ~。

http://205.164.36.21:80 ←Viewerのmusic-urlに貼り付けて・・・^^)

お隣timさんところのシンボルツリーが映えます ^^)

http://205.164.36.21:80 ←Viewerのmusic-urlに貼り付けて・・・^^)

お隣timさんところのシンボルツリーが映えます ^^)

登録:

コメント (Atom)